Transmisje – wszystko co się dzieje w sieci opiera się na transmisjach. Każda zmiana, każde połączenie, każda wymiana informacji, obejrzenie filmu, napisanie maila, kliknięcie ![]() na stronie. Wszystko to okupione jest transmisją, większą, mniejszą, prostszą, bardziej złożoną, ale transmisją.

na stronie. Wszystko to okupione jest transmisją, większą, mniejszą, prostszą, bardziej złożoną, ale transmisją.

W poprzednich tematach już udowadniane było, że transakcje odbywają się na wielu poziomach transmisji, a jak jest z transmisjami w transakcjach?!

Weźmy za przykład typowy sklep internetowy o adresie www.NajlepszeAGD.pl – wpisując ten adres w przeglądarkę my wiemy (mniej lub więcej) jak wygląda to przedsięwzięcie w ramach którego chcemy nabyć nowy produkt, dajmy na to: kuchenkę mikrofalową. Przeglądarka jednak nie potrafi zrozumieć naszego języka, adres zrozumiały dla niej to adres zgodny z protokołem IP np. IPv4: 194.204.159.1.

DNS – pierwszy etap

Jak widać już na wstępie przeglądarka potrzebuje pomocy aby otrzymać przetłumaczone z „naszego” na jej język zapytanie. Operacja ta wykonywana jest przez usługę DNS.

DNS (Domain Name System) to usługa odpowiedzialna za przypisywanie adresów IP nazwom internetowym czytelnym dla człowieka (domen). Każda strona WWW posiada swój “identyfikator”, czyli adres IP. Adresy te można poznać poprzez wyszukanie strony np. w bazie GWhois lub za pomocą polecenia PING. W systemie Linux możemy wykorzystać program traceroute, który jest dostępny z poziomu konsoli. Jest to o tyle dobrze przemyślane, że dzięki usługom DNS nie musimy pamiętać adresu IP każdej strony, z którą zamierzamy się połączyć.

Tak naprawdę trudno wyobrazić sobie świat bez serwerów DNS. Adresami IP serwerów DNS zajmuje się IANA i ICANN. W Polsce ich odpowiednikiem jest Naukowa i Akademicka Sieć Komputerowa, czyli NASK. Sam DNS podczas przesyłania zapytań działa w oparciu o protokół UDP w warstwie aplikacji w modelu OSI. Zwykle mamy skonfigurowane dwa adresy IP jednego dostawcy DNS-ów, co jest zabezpieczeniem w przypadku awarii któregoś z nich. Natomiast wykupienie domeny nie zawsze jest równoznaczne z natychmiastowym dodaniem do bazy DNS adresu internetowego. Zwykle trwa to kilka godzin nazywane jest to propagacją, czasem niezbędnym do wymiany pomiędzy serwerami DNS informacji o rozgłaszanej nazwie domenowej1Więcej informacji można uzyskać na stronie dns.pl.

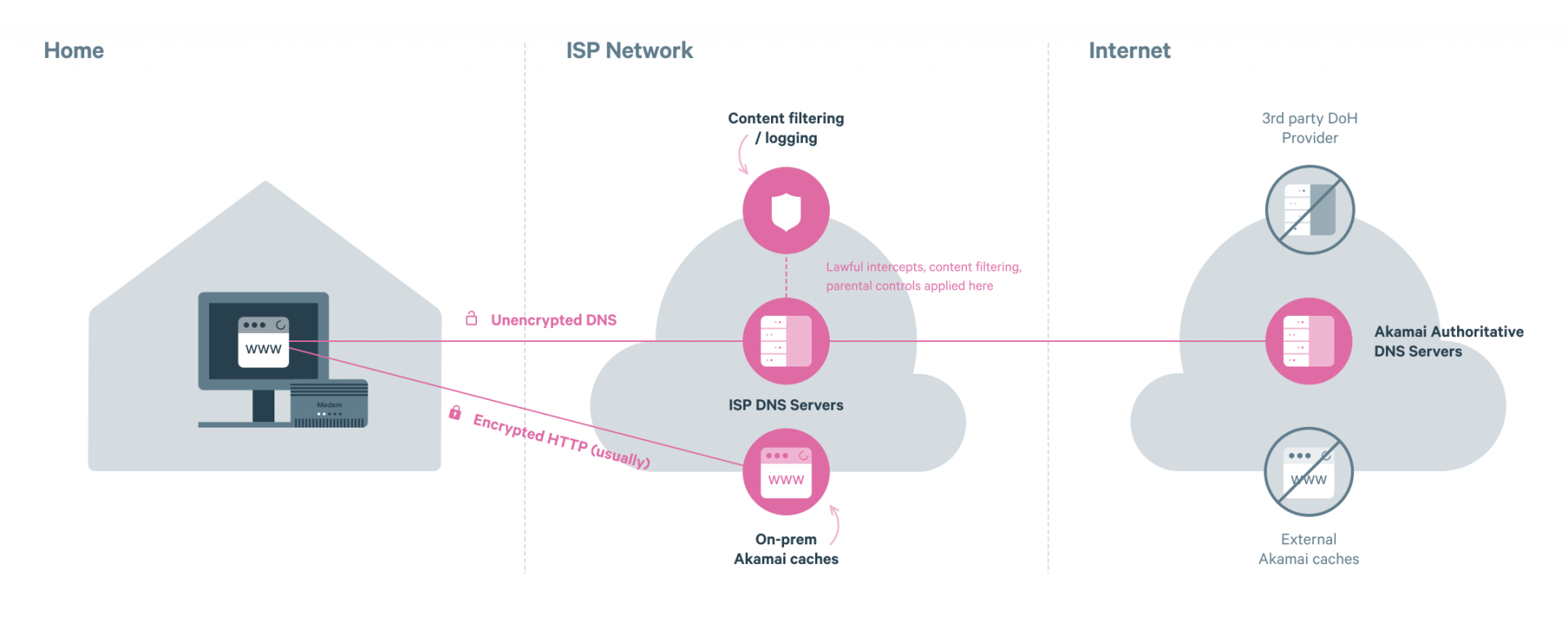

Przechodząca komunikacja z przeglądarki przez adresy Google, czyli 8.8.8.8 i 8.8.4.4, do tej pory nie była szyfrowana. W związku z tym pomimo używania aplikacji typu VPN dostawca internetu mógł logować odwiedzane strony internetowe przez każdego klienta. Dotyczy to zarówno komputerów stacjonarnych z internetem radiowym bądź „po kablu” jak i urządzeń mobilnych łączących się z siecią za pośrednictwem operatora komórkowego. VPN pomagał omijać restrykcje dotyczące geolokalizacji — można zmienić swój prawdziwy adres IP, czyli da się całkowicie ukryć przed ISP2ang. Internet Service Provider – dostawca Internetu. Spełniając warunek używania własnego serwera DNS przez dostawcę tunelowania VPN można całkowicie ukryć się przed dostawcą internetu.

Proszę zwrócić uwagę na fakt, że zaszyfrowanie połączenie z przeglądarki do serwerów DNS znacznie poprawia prywatność. Aktywowany DoH w przeglądarce obsługuje wszystkie zapytania DNS za pośrednictwem protokołu HTTPS, który jest chroniony przez szyfrowanie TLS. W efekcie szyfrowany jest nie tylko ruch do serwerów DNS, ale także porty 80 i 8080, które nie obsługują HTTPS. Dzięki temu zaimplementowany DoH będzie zapisany w logach ISP jak zwykły ruch HTTPS i uniemożliwiał dostawcom usług internetowych blokowanie korzystania ze szyfrowanego połączenia DNS bez całkowitego odcięcia od sieci. Kontynuując myśl — polityczne ustawy nakazujące blokowanie tzw. domen hazardowych, stron z pornografią albo „treści terrorystycznych” szerzących nienawiść, promowanie nazizmu, komunizmu itp., nie będą mogły być wdrożone w życie przez dostawców internetu, ponieważ — uproszczając — technicznie i finansowo nie będzie to możliwe/opłacalne.

Wyżej opisana procedura omawia transmisję pomiędzy komputerem użytkownika, a serwerem DNS. Zawarcie transakcji polega na zgodzie co do przyjmowania zapytań od klienta i realizowania przekształcania adresów domenowych na odpowiedniki numeryczne. Transakcja na tym etapie jest dwupoziomowa – realizacja celu (DNS) i ew. zgoda na szyfrowanie transmisji (medium transmisyjne).

HTTP i HTTPS – etap trzeci

Gdy już mamy przetłumaczony adres na niezbędną wartość numeryczną odpowiadającą standardowi protokołu IPv4 (lub IPv6) możemy przystąpić no kolejnego etapu – nawiązania połączenia z serwerem oferującym kontent (hostującym pożądaną przez nas stronę WWW). Transakcja pomiędzy klientem i serwerem zawiera się w szeregu porozumień co do ustalonego „języka” wymiany, jego wersji, sposobu kodowania itp.

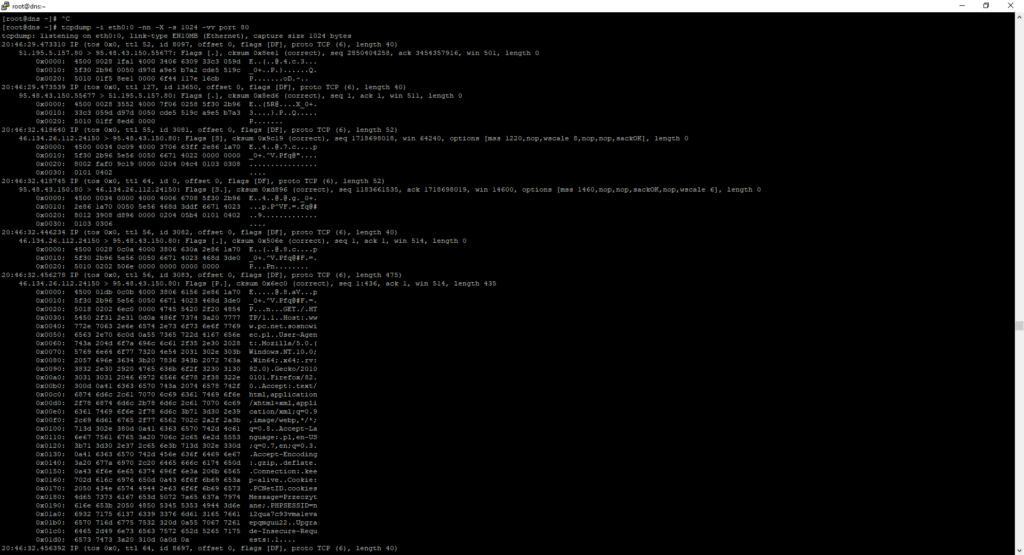

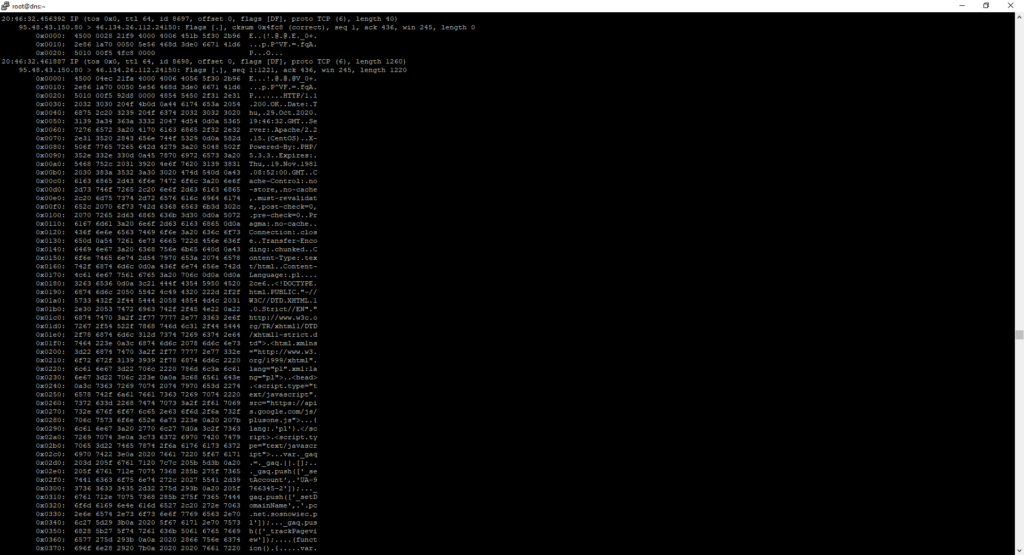

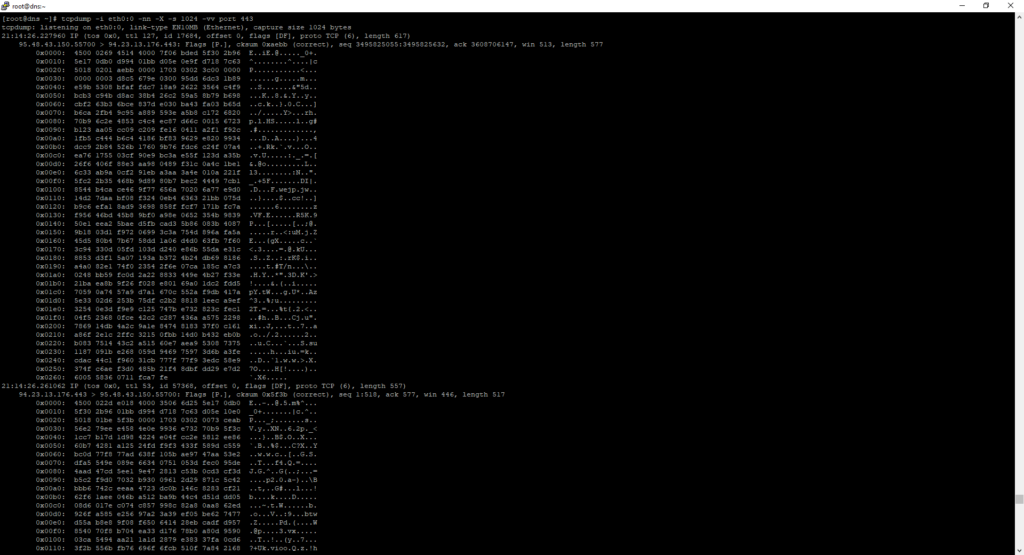

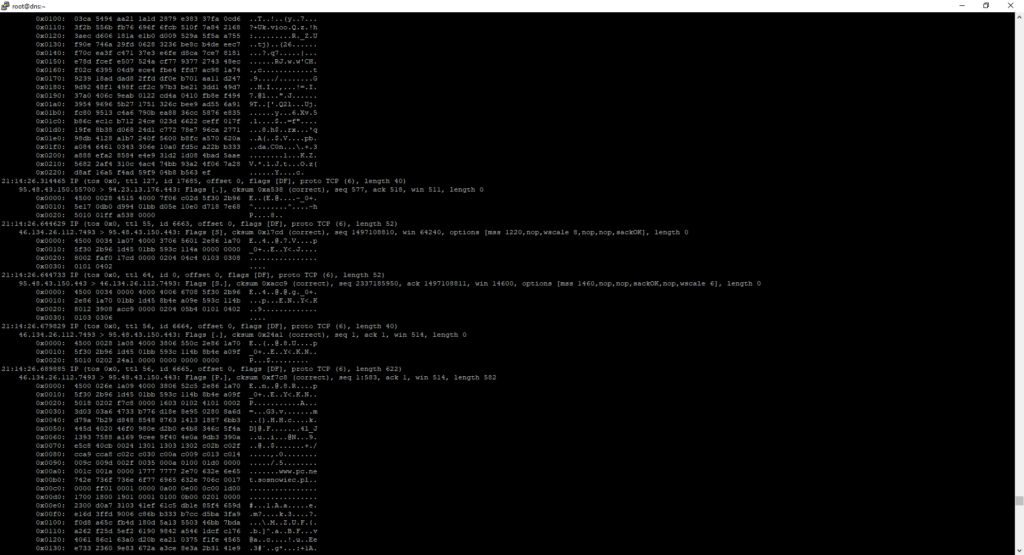

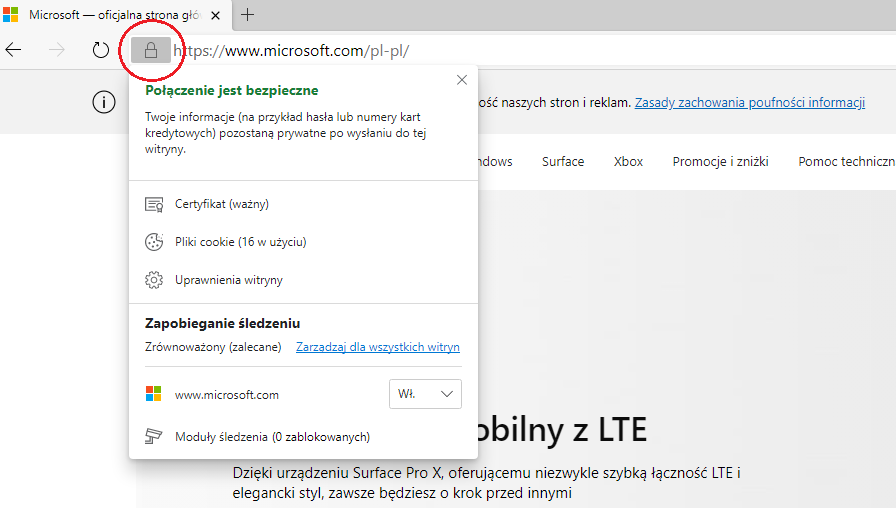

Rezultatem jest transakcja zawarta pomiędzy serwerem WWW, a klientem określająca status połączenia. Jak już wiemy protokół HTTP jest protokołem bezstanowym co znaczy, że trudno jest określić kto w danej chwili łączy się z serwerem i czy ma do tego prawo. Wobec czego, wiedząc o ryzyku wystąpienia ataku zwanego wprost Attack-in-the-middle transakcja prowadzi do zabezpieczenia naszego połączenia poprzez dołączenie do transmisji HTTP dodatkowych technik takich jak sesje i pliki cookie. Takie podejście utrudnia osobom trzecim „włączenie się” w nasze połączenie z serwerem kontentu i zmanipulowanie transmisji pod swoje wymagania. Na zamieszczonych screenach czytelna jest treść transmisji, co nie jest dobrą praktyką. Obecnie szeroko odchodzi się od niekodowanej wymiany informacji na rzesz szyfrowanych transmisji. Tutaj z pomocą przychodzi wspomniany już poprzednio protokół HTTPS, który dzięki włączeniu w transmisję szyfrowania zniekształca informacje w sposób niezrozumiały dla tych, którzy w sposób nielegalny usiłują je przechwycić. Przykładem tej samej inicjacji połączenia dla protokołu HTTPS na porcie mu dedykowanym o numerze 443 są poniższe 2 screeny.

Widać już niczym na dłoni, że treści zostały ukryte w sposób całkowicie nieczytelny dla strony trzeciej. Obecnie jest to powszechna praktyka stosowana w celu podniesienia jakości i bezpieczeństwa w sieci i ma bezpośredni związek z etapem następnym.

SSL – etap drugi

Nie, to nie pomyłka w tekście, że etap 2 jest na 3 pozycji. Tak się składa, że z punktu widzenia transmisyjnego wpierw następuje wymiana korespondencji pomiędzy serwerem a klientem z wykorzystaniem mechanizmów opisanych jako etap 3, a następnie rozpoczyna się weryfikacja (walidacja) adresu pobranego z etapu 1 z nazwą domeny. Po tym następuje ewaluacja poziomu wiarygodności witryny WWW i oznaczenie jej w odpowiedni sposób (zazwyczaj z lewej strony w polu adresu).

Certyfikat SSL3SSL (Secure Sockets Layer) jest protokołem do zabezpieczania komunikacji odbywającej się w Internecie. Dzięki niemu, wszystkie informacje wysyłane pomiędzy przeglądarką internetową a serwerem są szyfrowane. Aby z niego skorzystać, wymagana jest instalacja certyfikatu SSL to narzędzie poświadczające wiarygodność domeny bądź domeny oraz jej właściciela. Potwierdza bezpieczeństwo szyfrowania danych przesyłanych pomiędzy użytkownikiem a serwerem. Jest gwarantem zachowania poufności danych i całej komunikacji. Gwarancja ta jest udzielana przez niezależny podmiot czyli wystawcę.

Do szyfrowania danych wykorzystuje się certyfikat o określonej długości klucza. Im klucz certyfikatu jest dłuższy, tym trudniej jest odszyfrować przesyłane dane. Obecnie dostępne są certyfikaty 128 lub 256 bit.

Po czym poznać, że strona jest zabezpieczona certyfikatem?

Z punktu widzenia użytkownika, certyfikat SSL jest widoczny przede wszystkim w postaci odpowiedniego oznaczenia protokołu na pasku adresu. W przypadku stron działających bez certyfikatu zobaczysz http:// natomiast przed adresem strony zabezpieczonej certyfikatem pojawi się https://. Zazwyczaj obok adresu znajduje się również ikona kłódki.

Kiedy stosować certyfikat SSL?

Certyfikat SSL powinien być stosowany wszędzie tam, gdzie użytkownik podaje dane. Jeśli więc prowadzisz serwis WWW np. forum internetowe, w którym użytkownicy zakładają konta posługując się loginem i hasłem koniecznie powinieneś zainstalować certyfikat – przede wszystkim wszędzie tam, gdzie użytkownik wprowadza bądź zmienia swoje dane. To wzmacnia wiarygodność serwisu oraz zapewnia bezpieczeństwo korzystających z niego osób.

Certyfikaty różnią się pomiędzy sobą ceną i zakresem odpowiedzialności finansowej instytucji certyfikującej. Wymagają też spełnienia coraz bardziej wysublimowanych i uwiarygodniających procedur zanim taki certyfikat zostanie wystawiony osobie czy firmie chcącej się nim posługiwać.

3D Secure – etap czwarty

Uwierzytelnienie trójwymiarowe… 3D Secure 4Usługa 3D Secure to zabezpieczenie transakcji dokonywanych bez fizycznego użycia karty w Internecie. Zabezpieczenie polega na dodatkowej autoryzacji transakcji kodem jednorazowym, wysyłanym klientowi bezpłatnym SMS-em na numer podany jako numer kontaktowy z bankiem. Dostępność usługi 3D Secure uzależniona jest od akceptanta przyjmującego płatności z użyciem kart. W przypadku akceptantów, którzy nie oferują usługi 3D Secure, transakcje bez fizycznego użycia karty realizowane są bez konieczności dodatkowej autoryzacji kodem jednorazowym. to następny „level” gwarantowania bezpieczeństwa transakcji w Internecie. Ten typ zabezpieczeń będzie szerzej omówiony w sekcji dotyczącej płatności elektronicznych. Transakcją w tym przypadku jest dokonanie płatności za pomocą np. kart bankomatowych, a transmisje wymieniane następują pomiędzy serwerem, a użytkownikiem; serwerem, a bankiem oraz bankiem, a użytkownikiem.

Podsumowanie

Co daje nam lektura niniejszego tematu?! Świadomość jak olbrzymim i wielopoziomowym zagadnieniem są transakcje elektroniczne, jak wielowektorowo podchodzi się do tych zagadnień w sieci. Internet od jego początku przebył naprawdę długą drogę. Wiedząc już o jego obecnej postaci i dotykając kwestii zagrożeń możemy się spodziewać, że to niestety dopiero początek tej drogi.